Semantische Verarbeitung sicherheitsbezogener Ereignisströme

Komplexe IT-Systeme haben heute — für viele oft unbewusst, da diese zumeist im Hintergrund arbeiten — in fast allen Lebensbereichen Einzug in den Alltag gehalten. Die Betreiber solcher Systeme sehen sich zunehmend mit Herausforderungen wie hochentwickelter Schadsoftware und gezielten Angriffen konfrontiert. Viele für den Benutzer einfach erscheinende Aktivitäten, wie etwa die Nutzung von Kommunikationsdiensten oder ein Login in ein Online-Banking System, erfordern eine Reihe von komplexen technischen Vorgängen. Da diese Vorgänge eine Angriffsfläche bieten, werden sie in der Regel laufend, zusammen mit allgemeinen Informationen über Systemzustände, in umfangreichen Ereignisprotokollen festgehalten. Die zunehmende Fülle der dabei anfallenden Daten stellt verantwortliche Systemadministratoren vor große Herausforderungen. Die Inhalte sind für Computer nicht unmittelbar verständlich und müssen zur Bewertung und Überprüfung der Systemsicherheit oftmals manuell ausgewertet werden. Da dies in größeren Systemen mit hoher Benutzerzahl nicht praktikabel ist, werden illegitime Aktivitäten häufig nicht oder erst sehr spät erkannt.

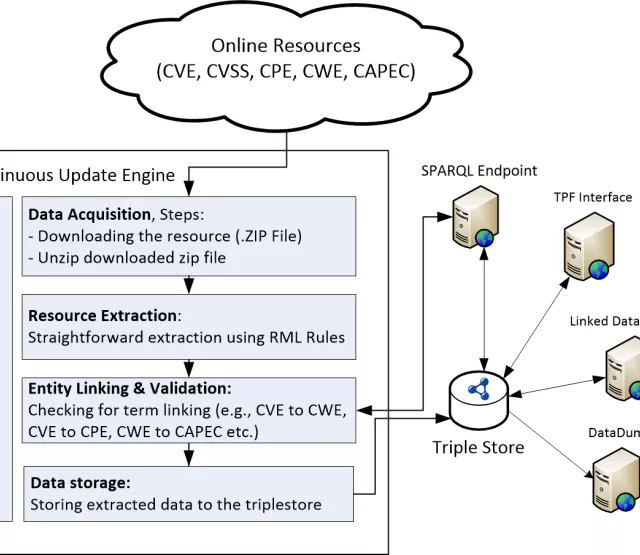

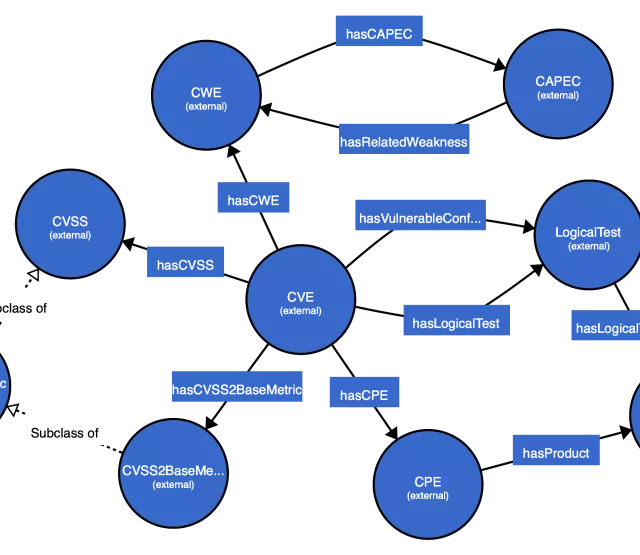

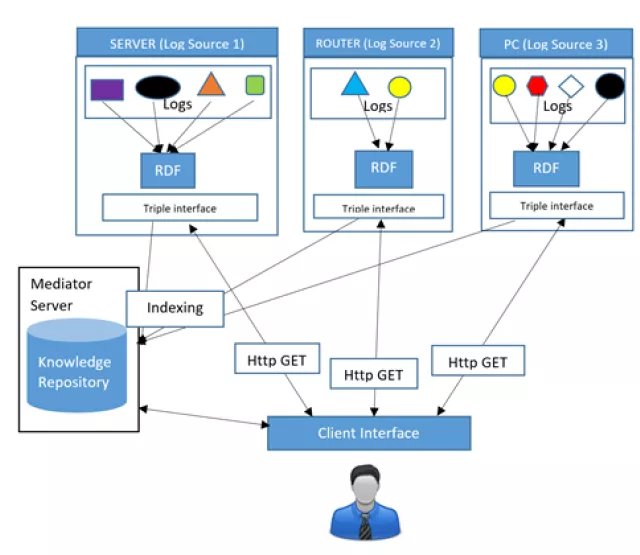

Das Projekt SEPSES verfolgt einen innovativen Ansatz zur Lösung dieser Probleme, indem es Computern ermöglicht, Ereignisströme aus unterschiedlichen Quellen in Echtzeit zu interpretieren und daraus Schlüsse auf möglicherweise stattfindende Angriffe zu ziehen um diese zeitnah zu erkennen, nachzuvollziehen, und zu beseitigen. Dazu bedient sich SEPSES innovativer Methoden und verbindet Sicherheitsforschung mit semantischen Technologien und Ansätzen zur Datenstromverarbeitung.

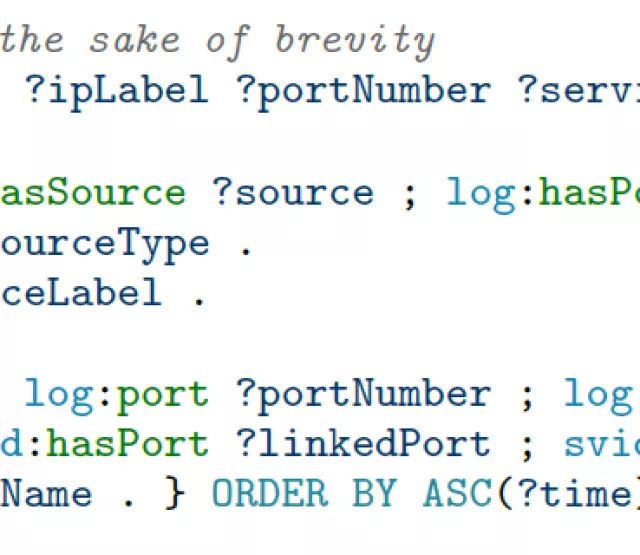

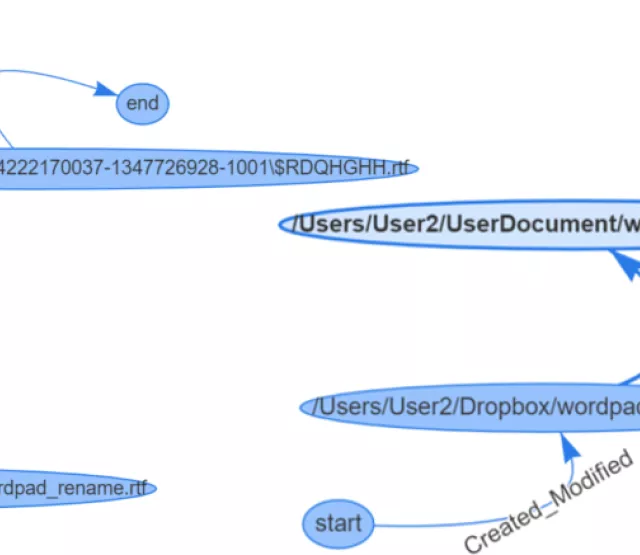

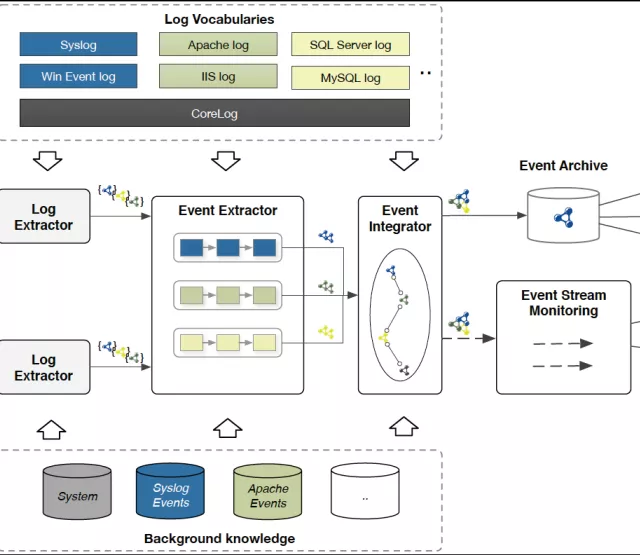

Um eine bessere Erkennung von Angriffsaktivitäten zu ermöglichen, müssen eine Reihe von konzeptionellen und technischen Hürden überwunden werden. Erstens ist es erforderlich, großvolumige Datenströme in Echtzeit zu vereinheitlichen und in eine maschineninterpretierbare Form zu bringen. Dies erfordert die Entwicklung einer für Computer interpretierbaren Beschreibung des relevanten Sicherheitswissens. Zweitens müssen diese Ströme an zentraler Stelle zusammengeführt und integriert werden. Dabei ist es entscheidend, einzelne Vorgänge nicht isoliert zu betrachten, sondern Zusammenhänge (z.B. zwischen einzelnen Aktivitäten eines Angreifers) herzustellen. Der dadurch gewonnene umfassende Blick auf Vorgänge in der Systemlandschaft ermöglicht es drittens, allgemeine Angriffsmuster zu definieren und diese Muster in Echtzeit zu erkennen. Damit können automatisiert Rückschlüsse gezogen werden, die zuvor unerkannte Angriffe aufdecken.

Die im Projekt entwickelten Methoden bilden die Grundlagen für den kontinuierlichen Austausch von Sicherheitswissen, das heute einer permanenten Dynamik unterliegt. Damit wird es etwa möglich, eine öffentliche Sammlung von bekannten allgemeinen Angriffsmustern aufzubauen. Außerdem legen die entwickelten Methoden den Grundstein für intelligente Diagnosen und Erkennung neuartiger Angriffsmuster sowie eine Grundlage für innovative Sicherheitsanwendungen, etwa zur nachvollziehbaren Aufbereitung und Visualisierung von Vorgängen, zur Unterstützung von forensischen Analysen, und zum „Mining“ von Protokollarchiven.